Sonbaharda, Amerikan ve Kanadalı kuruluşlara karşı sosyal mühendislik kampanyaları yürüten bir tehdit aktörü ortaya çıktı. Bu tehdit, DarkGate kötü amaçlı yazılımı üzerinden faaliyet gösteriyor. Araştırmacılar, bu tehditin kimliği konusunda kesin bir bilgi veremese de BattleRoyal olarak adlandırılan bu aktör, çeşitli taktikler, teknikler ve prosedürler kullanarak saldırılar gerçekleştiriyor. Sosyal mühendislik yoluyla sahte tarayıcı güncellemeleri ve e-posta kimlik avı gibi yöntemlerle hedeflere saldıran BattleRoyal, kampanyalarını çeşitli TDS’lerden faydalanarak yürütüyor.

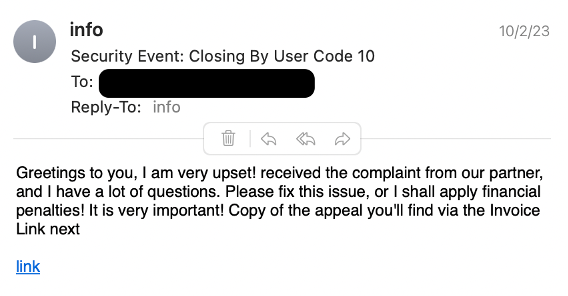

BattleRoyal’in en çok tercih ettiği yöntemlerden biri, sahte tarayıcı güncellemeleri aracılığıyla sosyal mühendislik. Bu taktikte, saldırganlar istekleri gizlice kontrol ettikleri alanlara kötü amaçlı kodu gizleyerek trafiği filtreliyor ve hedeflenen kullanıcıları sahte güncellemelere yönlendiriyor. Bunun yanı sıra, BattleRoyal, geleneksel e-posta kimlik avı yöntemleriyle de saldırıya geçiyor ve Eylül ile Kasım ayları arasında on binlerce e-postayı temsil eden en az 20 kampanyadan sorumlu. Ayrıca, BattleRoyal’in saldırılarında 404 TDS ve yasal Keitaro TDS gibi popüler TDS’leri kullandığı belirtiliyor.

Bu tehdit aktörü, siber suç kampanyalarında sıkça TDS’leri kullanan ve güvenlik açıklarını hedefleyen bir yapıya sahip. DarkGate kötü amaçlı yazılımı üzerinden gerçekleştirdiği saldırılarda, zayıf bir güvenlik açığı olan CVE-2023-36025’i sıfır gün olarak kullandığı ve SmartScreen güvenlik özelliğini aşmaya çalıştığı tespit edilmiş. DarkGate, kriptominer ve uzaktan erişim Truva Atı olan RAT’ın birleşimi olarak biliniyor ve son zamanlarda popülaritesi artmış durumda. Son zamanlarda DarkGate’in yerini NetSupport uzaktan erişim yazılımı almış durumda.

Bu durumun, tehdit araştırmacıları ve güvenlik topluluğundan gelen ilginin azalmasına neden olup olmadığı henüz belirsiz olsa da, bu aktörlerin eylemleri yakından takip ediliyor. Ayrıca, DarkGate’in popülaritesindeki ani artışın, tehdit araştırmacıları ve güvenlik topluluğundan gelen ilginin azalmasına neden olup olmadığı ve BattleRoyal’in bu duruma tepkisi de yakından izleniyor.

Bu sonbaharda, Amerikan ve Kanadalı kuruluşlara karşı sosyal mühendislik kampanyaları yürüten bir tehdit aktörü ortaya çıktı. Bu tehdit, DarkGate kötü amaçlı yazılımı üzerinden faaliyet gösteriyor. Araştırmacılar, bu tehditin kimliği konusunda kesin bir bilgi veremese de BattleRoyal olarak adlandırılan bu aktör, çeşitli taktikler, teknikler ve prosedürler kullanarak saldırılar gerçekleştiriyor. Sosyal mühendislik yoluyla sahte tarayıcı güncellemeleri ve e-posta kimlik avı gibi yöntemlerle hedeflere saldıran BattleRoyal, kampanyalarını çeşitli TDS’lerden faydalanarak yürütüyor.

BattleRoyal’in en çok tercih ettiği yöntemlerden biri, sahte tarayıcı güncellemeleri aracılığıyla sosyal mühendislik. Bu taktikte, saldırganlar istekleri gizlice kontrol ettikleri alanlara kötü amaçlı kodu gizleyerek trafiği filtreliyor ve hedeflenen kullanıcıları sahte güncellemelere yönlendiriyor. Bunun yanı sıra, BattleRoyal, geleneksel e-posta kimlik avı yöntemleriyle de saldırıya geçiyor ve Eylül ile Kasım ayları arasında on binlerce e-postayı temsil eden en az 20 kampanyadan sorumlu. Ayrıca, BattleRoyal’in saldırılarında 404 TDS ve yasal Keitaro TDS gibi popüler TDS’leri kullandığı belirtiliyor.

Bu tehdit aktörü, siber suç kampanyalarında sıkça TDS’leri kullanan ve güvenlik açıklarını hedefleyen bir yapıya sahip. DarkGate kötü amaçlı yazılımı üzerinden gerçekleştirdiği saldırılarda, zayıf bir güvenlik açığı olan CVE-2023-36025’i sıfır gün olarak kullandığı ve SmartScreen güvenlik özelliğini aşmaya çalıştığı tespit edilmiş. DarkGate, kriptominer ve uzaktan erişim Truva Atı olan RAT’ın birleşimi olarak biliniyor ve son zamanlarda popülaritesi artmış durumda. Son zamanlarda DarkGate’in yerini NetSupport uzaktan erişim yazılımı almış durumda.

Bu durumun, tehdit araştırmacıları ve güvenlik topluluğundan gelen ilginin azalmasına neden olup olmadığı henüz belirsiz olsa da, bu aktörlerin eylemleri yakından takip ediliyor. Ayrıca, DarkGate’in popülaritesindeki ani artışın, tehdit araştırmacıları ve güvenlik topluluğundan gelen ilginin azalmasına neden olup olmadığı ve BattleRoyal’in bu duruma tepkisi de yakından izleniyor.

Bu sonbaharda, Amerikan ve Kanadalı kuruluşlara karşı sosyal mühendislik kampanyaları yürüten bir tehdit aktörü ortaya çıktı. Bu tehdit, DarkGate kötü amaçlı yazılımı üzerinden faaliyet gösteriyor. Araştırmacılar, bu tehditin kimliği konusunda kesin bir bilgi veremese de BattleRoyal olarak adlandırılan bu aktör, çeşitli taktikler, teknikler ve prosedürler kullanarak saldırılar gerçekleştiriyor. Sosyal mühendislik yoluyla sahte tarayıcı güncellemeleri ve e-posta kimlik avı gibi yöntemlerle hedeflere saldıran BattleRoyal, kampanyalarını çeşitli TDS’lerden faydalanarak yürütüyor.

BattleRoyal’in en çok tercih ettiği yöntemlerden biri, sahte tarayıcı güncellemeleri aracılığıyla sosyal mühendislik. Bu taktikte, saldırganlar istekleri gizlice kontrol ettikleri alanlara kötü amaçlı kodu gizleyerek trafiği filtreliyor ve hedeflenen kullanıcıları sahte güncellemelere yönlendiriyor. Bunun yanı sıra, BattleRoyal, geleneksel e-posta kimlik avı yöntemleriyle de saldırıya geçiyor ve Eylül ile Kasım ayları arasında on binlerce e-postayı temsil eden en az 20 kampanyadan sorumlu. Ayrıca, BattleRoyal’in saldırılarında 404 TDS ve yasal Keitaro TDS gibi popüler TDS’leri kullandığı belirtiliyor.

Bu tehdit aktörü, siber suç kampanyalarında sıkça TDS’leri kullanan ve güvenlik açıklarını hedefleyen bir yapıya sahip. DarkGate kötü amaçlı yazılımı üzerinden gerçekleştirdiği saldırılarda, zayıf bir güvenlik açığı olan CVE-2023-36025’i sıfır gün olarak kullandığı ve SmartScreen güvenlik özelliğini aşmaya çalıştığı tespit edilmiş. DarkGate, kriptominer ve uzaktan erişim Truva Atı olan RAT’ın birleşimi olarak biliniyor ve son zamanlarda popülaritesi artmış durumda. Son zamanlarda DarkGate’in yerini NetSupport uzaktan erişim yazılımı almış durumda.

Bu durumun, tehdit araştırmacıları ve güvenlik topluluğundan gelen ilginin azalmasına neden olup olmadığı henüz belirsiz olsa da, bu aktörlerin eylemleri yakından takip ediliyor. Ayrıca, DarkGate’in popülaritesindeki ani artışın, tehdit araştırmacıları ve güvenlik topluluğundan gelen ilginin azalmasına neden olup olmadığı ve BattleRoyal’in bu duruma tepkisi de yakından izleniyor.